Com o surgimento constante de novas vulnerabilidades nos ambientes digitais, torna-se cada vez mais evidente que os próprios recursos, sistemas e pessoas desempenham um papel crucial na segurança, podendo tanto fortalecê-la quanto enfraquecê-la.

Justamente por isso, inúmeros modelos de segurança foram e são criados constantemente e um deles defende que a verificação contínua é um dos pilares mais eficazes para prevenir ataques cibernéticos.

Nesse contexto, o modelo Zero Trust ganha destaque e vem sendo cada vez mais adotado como uma estratégia eficaz para bloquear ataques e proteger instituições contra ameaças digitais. Saiba mais!

Conhecido pelo lema “Never trust, always verify” ou “Nunca confie, sempre verifique”, o Zero Trust é uma abordagem de segurança cibernética que parte do princípio de que nenhum usuário ou dispositivo deve ser confiado por padrão — esteja dentro ou fora da rede corporativa.

Em outras palavras, assume-se que todas as conexões, dispositivos e usuários, internos ou externos, são potencialmente inseguros.

Nesse modelo de segurança, a verificação e autenticação constantes são consideradas formas eficazes de prevenção contra ataques cibernéticos. Essa abordagem ajuda a proteger a organização contra ameaças internas e externas, reduzindo significativamente o risco de violações de segurança.

O Zero Trust é uma abordagem baseada em três princípios:

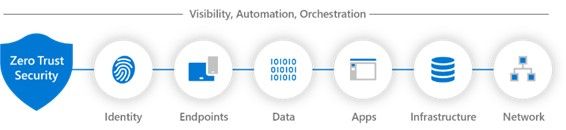

Essa abordagem se baseia na implementação de controles e tecnologias em sete pilares tecnológicos, que estruturam a segurança da infraestrutura de TI. São eles:

1. Identidades

Verifique todas as identidades (usuários, serviços, dispositivos) com autenticação forte e acesso com privilégios mínimos.

2. Dispositivos (endpoints)

Após a autenticação, os dados passam por diversos dispositivos. Essa diversidade aumenta a superfície de ataque. Por isso, é crucial verificar a integridade e a conformidade dos dispositivos antes de conceder ou manter o acesso.

3. Dados

Os dados devem permanecer protegidos mesmo fora dos sistemas da organização. Para isso, classifique, rotule e criptografe os dados, aplicando controles de acesso.

4. Aplicativos

Gerencie e proteja o acesso a aplicativos e APIs, garantindo que apenas usuários, dispositivos e identidades devidamente verificados possam utilizá-los. Monitore continuamente o comportamento para identificar riscos, uso indevido e aplicar configurações seguras que reduzam vulnerabilidades.

5. Infraestrutura

Proteja servidores, VMs, contêineres e microsserviços com configurações seguras, controle de acesso e detecção de ameaças.

6. Rede

Segmente a rede, aplique criptografia e monitore o tráfego para detectar e impedir movimentos laterais e ataques em tempo real.

7. Visibilidade, automação e orquestração

Integre sinais de todos os pilares para ter uma visão unificada. Use automação e orquestração para responder a ameaças com mais agilidade e tomar decisões baseadas em dados confiáveis. Esse pilar garante inteligência em tempo real e resposta automática.

Partindo do princípio do Zero Trust — de que nenhum usuário ou dispositivo deve ser confiado por padrão —, garantir a segurança nas empresas tornou-se uma necessidade crítica. Isso porque uma falha de segurança pode comprometer não apenas dados sensíveis, mas também a reputação da organização como um todo.

O Zero Trust oferece exatamente isso, através de uma abordagem moderna, que promove um ambiente mais seguro e resiliente ao exigir validação contínua de identidades, dispositivos e acessos. Esse modelo fortalece a proteção contra ameaças internas e externas, ajudando empresas a manterem seus ativos digitais seguros.

Adotar o Zero Trust não é um produto ou solução única, mas um modelo contínuo de segurança, que combina processos, pessoas e tecnologia, sendo uma decisão estratégica para o futuro da segurança empresarial.

Fale com nossos especialistas, trace sua jornada de segurança e proteja seu negócio com a Teltec Data!